6.1 Maintain server installations

6.1.1 Implement Windows Server Update Services (WSUS) solutions

6.1.3 Manage patch management in mixed environments

6.1.4 Implement an antimalware solution with Windows Defender

6.1.5 Integrate Windows Defender with WSUS and Windows Update

6.1.6 Perform backup and restore operations using Windows Server Backup

6.1.1 Implement Windows Server Update Services (WSUS) solutions

Windows Server 2016 kommer med Windows Update client som autoamtisk laster ned OS oppdateringer fra Microsoft's webtjenere. Man kan la WIndows Update laste ned oppdateringer for andre Microsoft produkter i tillegg. Den enkleste strategien er å bare la Windows Update kjøre med standardkonfigurasjon. Men det kan by på problemer i enterprise miljøer:

- Bandwidth Utilization: Hver maskin laster ned en komplett oppdatering fra Microsofts servere på internett. For store nettverk kan det derfor ta opp veldig mye av internettlinjen, når hundrevis eller tusenvis av klienter laster ned oppdateringene samtidig.

- Update Approval: Windows Update client standard innstillinger lar ikke bruker eller administrator evaluere oppdateringene før de blir installert.

- Compliance: Administratorer har ingen måte å vite hvilke og hvor mange av klientene som har fått oppdateringen.

En bedre strategi går ut på å konfigurere en Windows Server Update Service (WSUS) og konfigurere Group Policy.

WSUS Arkitektur

WSUS er en rolle i Windows Server 2016 som lar en lokal server på nettverket håndtere alle oppdateringene, slik som Microsoft's webtjenere gjør, men lokalt. Det betyr at hver oppdatering kun må lastes ned fra internett en gang, og så distribuerer WSUS oppdateringen lokalt til klientene.

I tillegg lar WSUS administratorer evaluere tilgjengelige oppdateringer, teste de, og godkjenne de for utrulling til klientene. En enkelt WSUS server kan betjene mange Windows Update clients, og for de aller fleste vil det holde med en WSUS server. Men det kan være at man går for en arkitektur som krever flere servere, av andre grunner:

- Single WSUS Server: En server laster ned oppdateringene, administrerer de og ruller de ut til klienter. Kan betjene inntil 25,000 klienter.

- Replica WSUS Servere: En sentral WSUS server, kalt upstream server, laster ned oppdateringer fra internett. Administratorer kan administrere oppdateringer på den serveren, og velge å godkjenne de. De andre WSUS serverne, kalt downstream servers, henter godkjente oppdateringer fra den sentrale serveren, og distribuerer de til lokale klienter. Downstream servere står gjerne på andre lokasjoner. Passer for nettverk hvor satelittlokasjoner har god forbindelse med hovedkontor/datasenter.

- Autonomous WSUS Servers: Som en Replica WSUS arkitektur, men alle oppdateringer lastes ned fra upstream server til downstream servere. Det er så opp til administratorer på hver lokasjon om de vil godkjenne oppdateringer.

- Low-bandwidth WSUS Servers: WSUS servere på andre lokasjoner laster ned kun en liste med godkjente oppdateringer fra sentral WSUS server, ikke selve oppdateringene. Serverne på de andre lokasjonene laster så ned de godkjente oppdateringene fra internett. Passer for bedrifter som har dårlig forbindelse mellom satelittlokasjoner og hovedkontor/datasenter.

- Disconnected WSUS Servers: Administratorer på hovedkontoret lagrer oppdateringer på et offline medium, som DVD eller eksterne disker, og sender de til satelittlokasjoner hvor de blir importert. Dette lar administratorer oppdatere uten å benytte WAN eller internett båndbredde.

NB. Upstream servere er de som distribuerer oppdateringer til andre WSUS servere. Downstream servere er de som laster ned oppdateringer fra andre WSUS servere.

WSUS Database

WSUS krever en SQL database for å lagre konfigurasjon, metadata for hver oppdatering, og onformasjon om klienter og servere. Som standard installerer WSUS en Windows Internal Database (feature) for dette formålet, men man kan også bruke Microsoft SQL Server 2008 SP2 eller nyere. For å bruke SQL må man, når man installerer WSUS rollen, huke vekk WID Connectivity, og huke av for SQL Server Connectivity om man ønsker å bruke SQL Server. For en enkelt WSUS server er det ingen ytelsesfordeler ved å velge SQL Server, men den kommer med administrasjonsverktøy, det gjør ikke WID.

En full versjon av SQL Server muliggjør at man kan plassere databasen på en annen server. Dette gjør at man kan tilby en delt database til et WSUS failover cluster. En konfigurasjon med 2 WSUS servere og en SQL Server kan betjene opp mot 100,000 klienter. Forusetninger for å konfigurere SQL Server:

- Serveren kan ikke være en domenekontroller

- WSUS Server kan ikke være konfigurert med Remote Desktop Services

- WSUS og SQL servere må være mdlem av samme domene, og høre til i samme tidssone eller være konfigurert med Coordinated Universal Time.

- Hver WSUS server må ha sin egen databaseinstans, SQL server støtter flere instanser på samme server

WSUS Storage

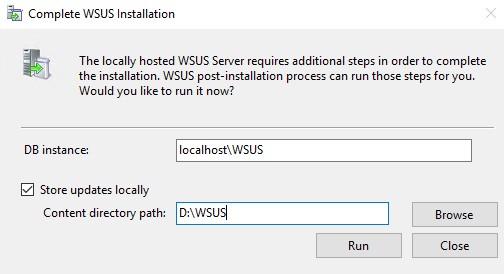

Under installasjon av rollen blir man spurt om hvor man vil lagre oppdateringer. Man kan huke vekk Store updates in the following location, da vil kun metadata om oppdateringer bli lastet ned. Det blir så opp til klienter å laste ned oppdateringene de får beskjed om å laste ned, fra internett. Eventuelt velger man ønsket lokasjon for oppdateringer.

Installere WSUS

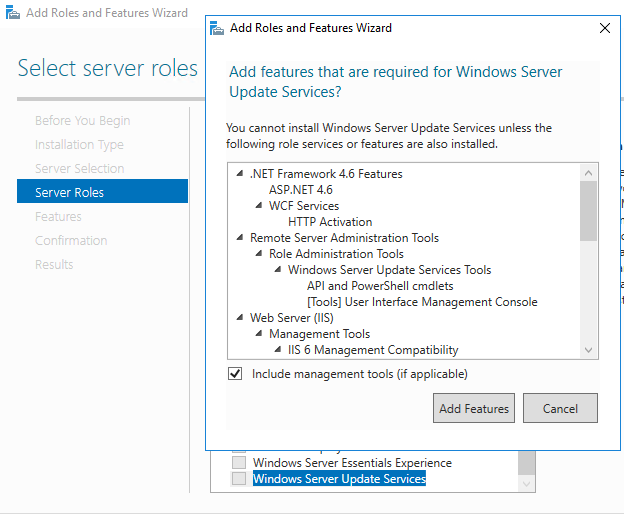

Legge til rollen: Server Manager > Add Roles and Features > Windows Server Update Service

Legg til alle nødvendige features (web server, .NET mm.) og Management tools.

Med PowerShell:

# Installerer WSUS med WID database

Install-WindowsFeature -Name UpdateServices -IncludeManagementTools

# Man kan ikke konfigurere ekstra parametre med Install-WindowsFeature, bruker derfor dette verktøyet etter installasjon

wsusutil.exe postinstall content_dir=D:\WSUS

# Installerer WSUS med SQL database

Install-WindowsFeature -Name UpdateServices-Services, UpdateServices-DB -IncludeManagementTools

# Ekstra konfigurasjon om man skal bruke SQL server

wsusutil.exe postinstall sql_instance_name="localhost\WSUSInstance" content_dir=D:\WSUS

Konfigurere WSUS

For å konfigurere WSUS etter installasjon: Server Manager > Tools > Windows Server Update Services

Run.

Hopp over Proxy, med mindre det er aktuelt.

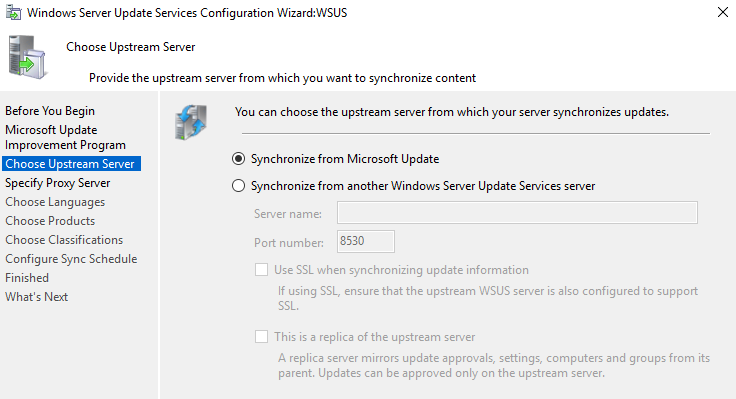

Choose Upstream server: Velg en av følgende:

- Synchronize From Microsoft Update: Konfigurerer server til å laste ned alle oppdateringer fra Microsoft Update servere på internett.

- Synchronize From Another Windows Server Update Services Server: Konfigurerer server til å hente all oppdateringer fra en annen WSUS server, brukes når man konfigurerer WSUS servere lavere i hierarkiet om man har flere WSUS servere. Man må spesifisere navn og port på serveren, og om kommunikasjon mellom servere skal bruke SSL kryptering. Velg This Is A Replica Of The Upstream Server for å bare laste ned oppdateringer som er godkjent på upstream server.

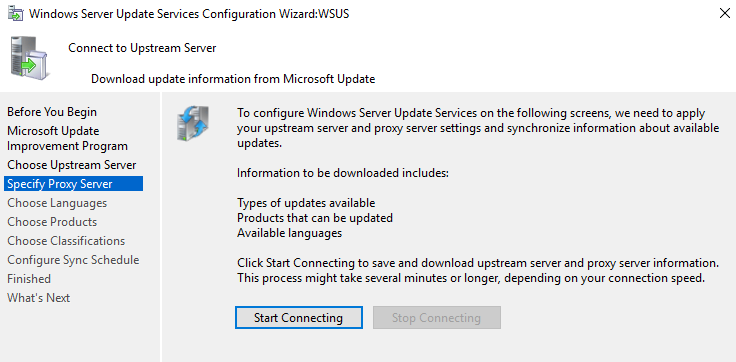

Trykk Start Connecting for å koble til upstream server (her Microsoft Update server på internett). Dette kan ta lang tid.

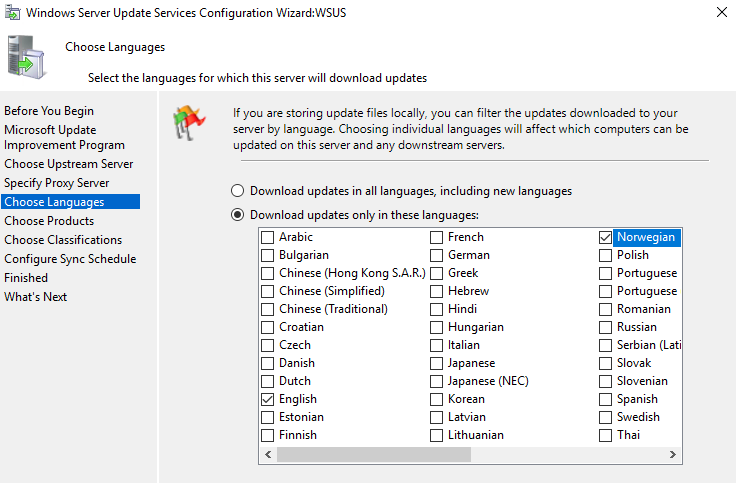

Choose Languages: Velg for hvilke språk oppdateringer skal lastes ned.

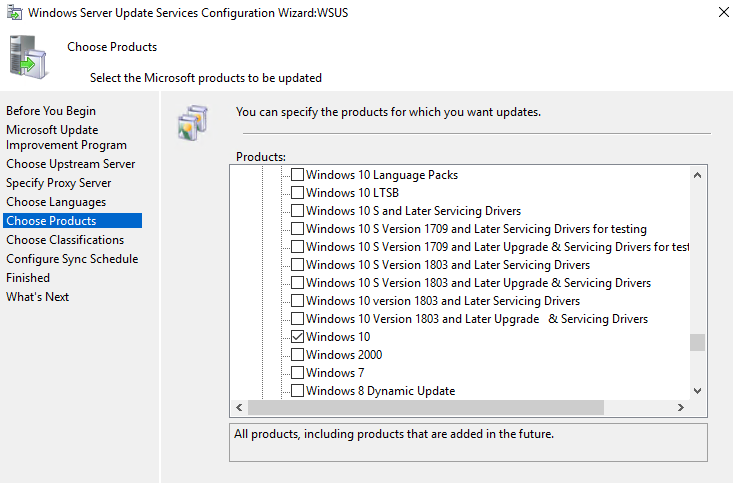

Choose Products: Velg hvilke produkter det skal lastes ned oppdateringer for.

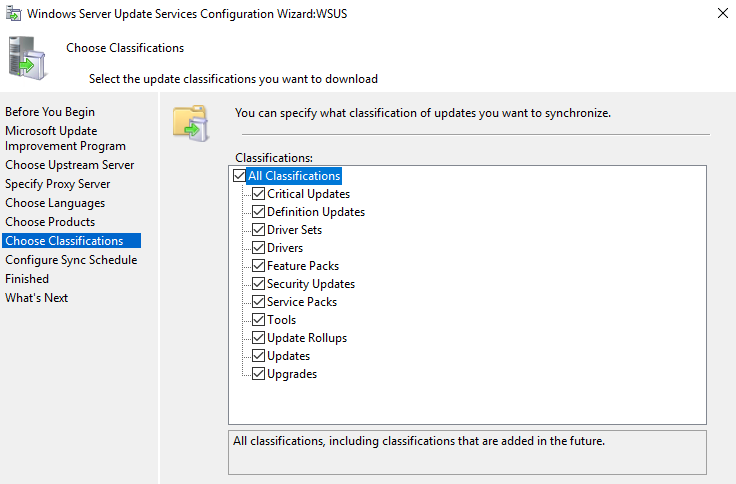

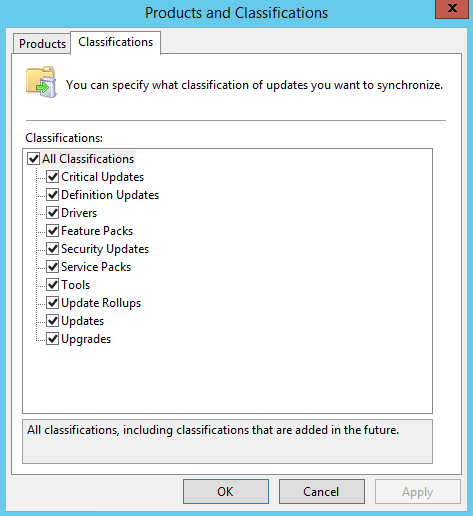

Choose Classifications: Spesifiser hvilke typer oppdateringer du vil skal lastes ned. Merk at f.eks. Service Packs for gamle Windows versjoner kan bli ganske store.

NB. Til eksamen, lær forskjell på update og upgrade. Update er å få noe opp til nåværende nivå, mens upgrade er å forbedre noe. Typisk fikser updates problemer eller gi støtte for ny teknologi, mens upgrade legger til nye features eller kapabiliteter. Update er typisk minor version, og upgrade er major version.

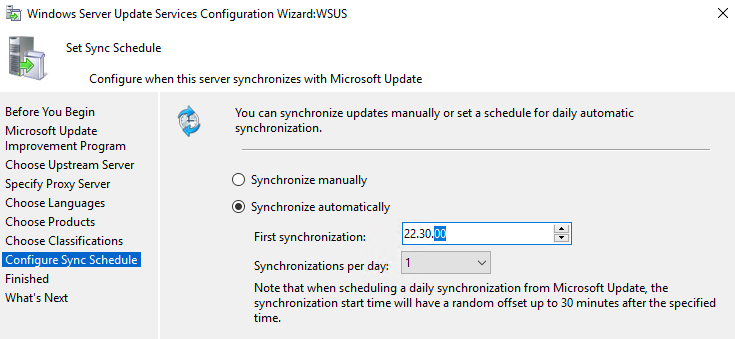

Configure Sync Schedule: Synchronize automatically (every 1 day)

Finished. WSUS starter synkronisering av oppdateringer.

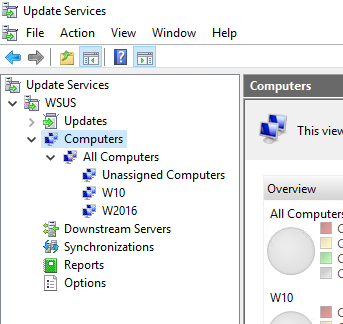

6.1.2 Configure WSUS groups

For å kontrollere hvilke Windows Update clients på nettverket som mottar spesifikke oppdateringer bruker WSUS et sett med grupper, som er separat fra sikkerhetsgrupper i Active Directory, og lokale grupper i WIndows. Når man godkjenner oppdateringer, velger man hvilke grupper som skal få den. For å administrere grupper benytter man Update Services konsollet. Det følger med to standardgrupper; All Computers og Unassigned Computers. Alle nye maskiner som kobler til blir automatisk lagt i disse to gruppene.

For å opprette en ny gruppe: Update Services > Computers > All Computers > Add Computer Group.

Man kan flytte nye maskiner til dine egne grupper på to forskjellige måter:

- Server-Side Targeting: Velg en maskin i konsollet manuelt, høyreklikk > Change Membership.

- Client-Side Targeting: Spesifiser hvilken gruppe maskiner skal tilhøre med egne Group Policy Objekter.

6.1.3 Manage patch management in mixed environments

Microsoft tester oppdateringene før de publiserer de, men de har ikke mulighet til å teste alle tenkelige og utenkelige scenarioer og konfigurasjoner. Det er derfor opp til nettverksadministratorer å lage en prosess for å teste oppdateringer før de rulles ut til klientene. En slik prosess kan bestå av:

- Evaluering av dokumentasjonen som følger med oppdateringen

- En venteperiode for å se om andre opplever problemer med oppdateringene

- En pilotfase på et lite antall klienter

- Intern testing i et lab miljø

Godkjenne oppdateringer

Etter evalueringsprosessen er ferdig kan man godkjenne en oppdatering i Update Services konsollet. Høyreklikk på oppdateringen og velg Approve. Man velger så hvilke grupper som skal få oppdateringen.

Konfigurere WSUS klienter

Før klienten kan laste ned oppdateringer må Windows Update clients konfigureres til å bruke WSUS for oppdateringer. Det gjøres med Group Policy:

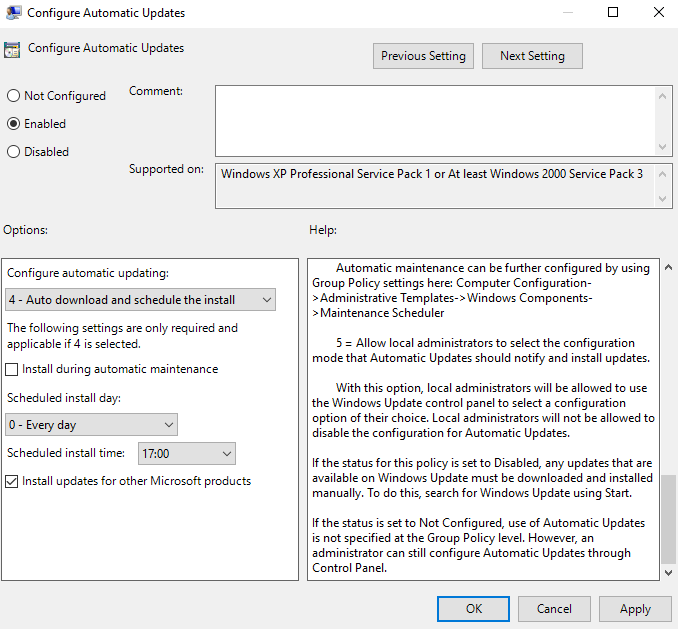

Opprett en ny GPO > Edit > Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Update

Configure Automatic Updates: Aktiverer klienten, velger grad av brukerinvolvering, og angir et tidsvindu hvor opdpateringer automatisk kan installeres.

Noen ganger krever installasjonen en omstart av maskinen slik at den kan skrive til filer som ellers er i bruk til vanlig. Det kan skape problemer for brukeren at maskinen må ta en omstart. Det finnes egne GPO innstillinger som kontrollerer denne oppførselen:

Delay Restart For Scheduled Installations: Spesifiser tidsintervall som klienten venter etter installasjon før omstart av systemet. Hvis den ikke er konfigurert er standard intervall 15 minutter.

Re-Prompt For Restart With Scheduled Installations: Spesifiser tidsintervall før klienten spør om omstart etter brukeren har utsatt den.

No Auto-Restart With Logged On Users For Scheduled Installations: Forhindrer omstart mens brukeren er logget på, gir heller bruker beskjed om å starte på nytt manuelt for å fullføre oppdateringen.

For å kontrollere oppførsel når en oppdatering ble avbrutt fordi maskinen ble slått av:

Enabling Windows Update Power Management To Automatically Wake Up The System To Install Scheduled Updates: Maskinen kan våkne fra dvale for å installere en oppdatering så lenge maskinen ikke er koblet til batteri.

Reschedule Automatic Updates Scheduled Installations: Spesifiserer tidsintervallet klienten venter etter systemoppstart, før den setter i gang med oppdateringer som er på overtid. Hvis ikke konfigurert så er standard tid 1 minutt.

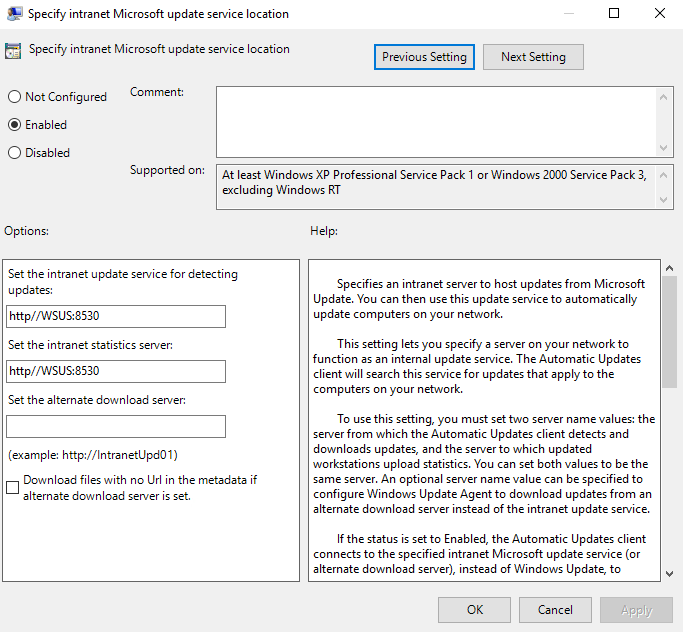

Den vitkigste innstillingen å sette hvis man skal bruke WSUS er:

Specify Intranet Microsoft Update Service Location:

NB. Standard port for WSUS > HTTP: 8530, og HTTPS 8531

6.1.4 Implement an antimalware solution with Windows Defender

Windows Defender er en standard antivirus feature i Windows Server 2016. Defender overvåker kontinuerlig maskinene for spionvare, virus, og andre trusler. Hvis man ønsker å bruke en tredjeparts antivirus bør man først deaktivere Windows Defender:

Uninstall-WindowsFeature -Name WindowsServerAntiMalware

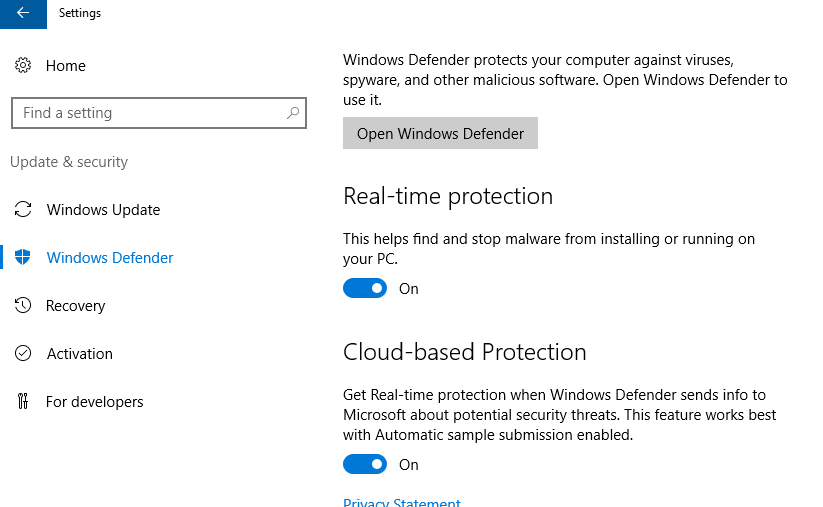

Konfigurere Windows Defender

Settings > Windows Defender

- Real-Time Protection: Defender skanner kontinuerlig systemet for malware. Hvis man skrur det av, vil WIndows forsøke å skru det på igjen senere. Hvis man skal installere et annet anti-virus program bør man avinstallere Windows Defender helt.

- Cloud-Based Protection: Lar defender sende informasjon til Microsoft servere i skyen for forskningsformål.

- Automatic Sample Submission: Lar defender sende prøver av infiserte filer til Microsoft i skyen uten å be om bekreftelse først. Deaktivering av dette fører til at defender spør brukeren hver gang den vil laste opp en prøve.

- Exclusions: Lar deg konfigurere filer, mapper, filtyper, og prosesser som unntas fra skann utført av Windows Defender.

- Enhanced Notifications: Lar defender vise notifikasjoner om sine aktiviteter. Deaktivering av dette fører til at kun kritiske notifikasjoner blir vist.

Man har muligheten til å kjøre manuelle skann hvis man har behov for det. Man kan sjekke om Defender er oppdatert i Update, og se historien til alle skann i History.

Konfigurere Defender med PowerShell

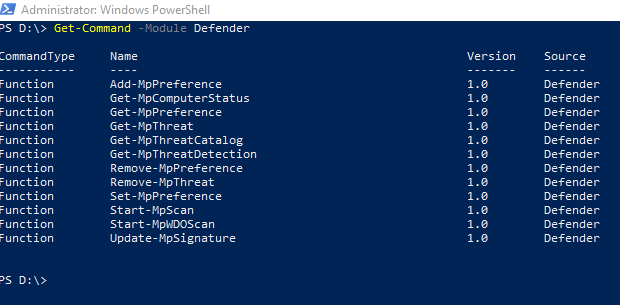

Man kan bare sette få, enkle innstillinger i brukergrensesnittet. For mer granulert kontroll kan man administrere Windows Defender med PowerShell modulen Defender.

# Info om funksjoner er aktivert, når skann ble kjørt sist, og når Windows Defender ble oppdater sist

Get-MpComputerStatus

# Hovedkommando for å sette innstillinger i Windows Defender

Set-MpPreference

# Ekskludere en prosess, to mapper, og alle bilder av typen JPG eller PNG

Set-MpPreference -ExclusionPath D:\Data1, C:\Temp -ExclusionProcess BitcoinMiner -ExclusionExtension JPG, PNG

# Velg hvilken type planlagte skann skal være, og hva man skal gjøre med lave trussler

Set-MpPreference -ScanParameters [QuickScan|FullScan] -LowThreatDefaultAction [Clean|Quarantine|Remove|Allow|UserDefined|NoAction|Block]

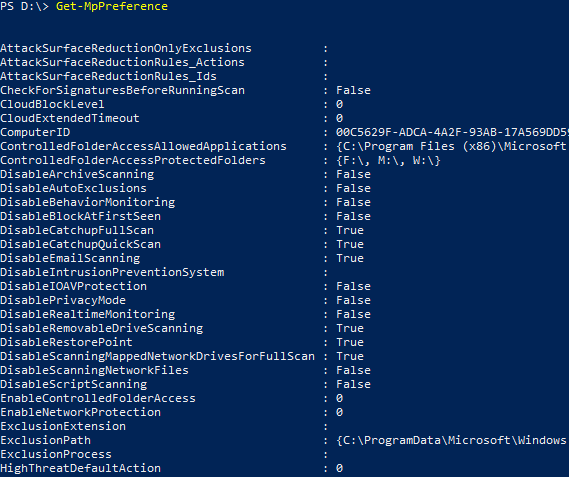

Set-MpPreference støtter mange opsjoner, hvor noen er:

- CheckForSignatureBeforeRunningScan: Spesifiser om Defender skal sjekke for nye definisjoner (oppdateringer) før den begynner et skann

- DisableArchiveScanning: Spesifiser om Defender skal skanne innhold av arkivfiler, som zip og cab

- DisableEmailScanning: Spesifiser om Defender skal skanne innhold av standard mailboks filer

- DisableIOAVProtection: Spesifiser om Defender skal skanne filer og vedlegg som er lastet ned

- DisableRealtimeMonitoring: Spesifiser om Defender skal skanne systemet kontinuerlig

- ExclusionPath: Spesifiser stier til filer/mapper som skal unntas fra skanning

- LowThreatDefaultAction: Spesifiser hva Defender skal gjøre med milde trussler

- ScanParameters: Spesifiser hvilken type planlagte skann skal være

Man kan sjekke alle innstillingene med Get-MpPreference:

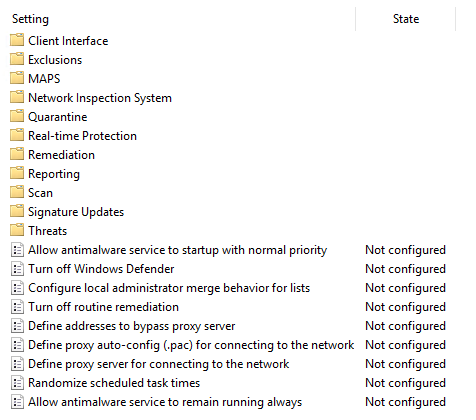

Konfigurere Defender med Group Policy

For å administrere mange servere er Group Policy mer hensiktsmessig. I tillegg gir Group Policy ennå flere innstillinger å sette en PowerShell. Man finner innstillingene for Defender i Group Policy under Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Defender

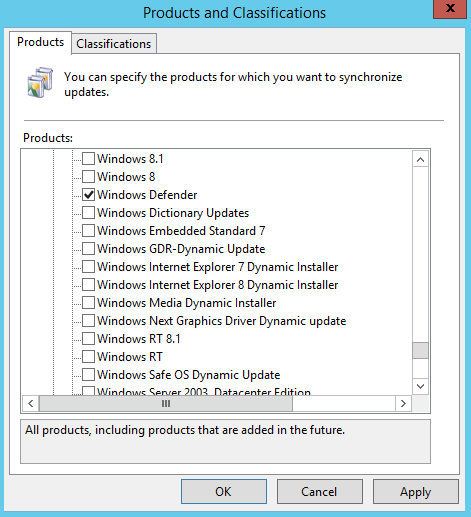

6.1.5 Integrate Windows Defender with WSUS and Windows Update

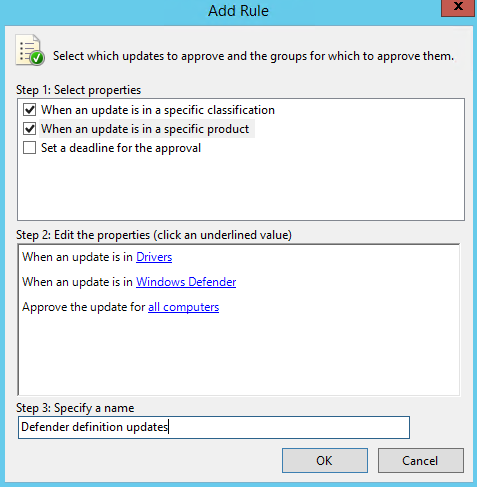

For å holde Windows Defender oppdatert med spyware og antivirus definisjoner kan man bruke WSUS. Man må da velge Windows Defender i Update Services > Options > Products and Classifications

Og

Man bør så legge til en automatisk regel for automatisk Approve definisjonsoppdateringene til Windows Defender.

6.1.6 Perform backup and restore operations using Windows Server Backup

Windows Server 2016 inkluderer et backup program som kalles Windows Server Backup. Det kan brukes til å ta backup av volumer, til interne eller eksterne disker, til en DVD, eller til et nettverksshare. Verktøyet er primært ment å ta backup av hele volum, til eksterne disker. Det mangler derfor en del av den mer avanserte funksjonaliteten tredjeparts backupverktøy har.

Windows Server Backup:

- Limited Drive Support: Støtter ikke magnetisk tape, eller optiske drev som ikke er tilgjengelige gjennom filsystemet

- Limited Scheduling: Kan bare planlegge en enekelt jobb, og er begrenset til å kjøre enten daglig eller flere ganger om dagen. Man kan ikke planlegge en backup til en framtidig dato, eller spesifisere mer en 24 timer mellom hver jobb.

- Limited Job Types: Man kan ikke konfigurere type backup (full, inkrementell eller differensiell) per job. Man kan kun spesifisere full eller inkrementell backup for alt. Støtter ikke differensiell backup.

- Different Backup Format: Skriver backup filene i VHDX format, noe som gjør de tilgjengelig for Hyper-V eller Disk Management.

# Installere Windows Server Backup

Install-WindowsFeature -Name Windows-Server-Backup

Opprette en enkelt backup job

Man kan opprette manuelle jobber som kjøres øyebblikkelig, eller man kan opprette planlagte jobber.

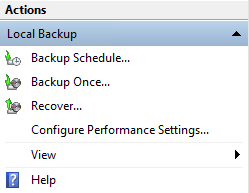

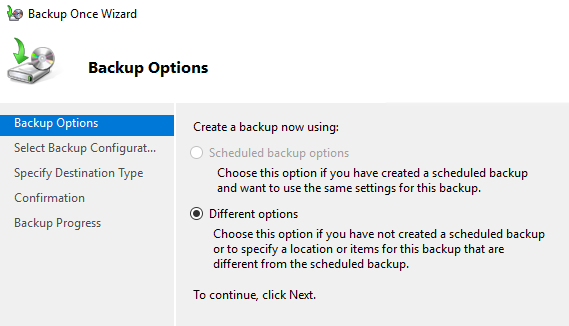

Windows Server Backup > Actions > Backup Once

Velg mellom å kjør en allerede satt opp scheduled task med en gang, eller velg en custom engangsjob (different options).

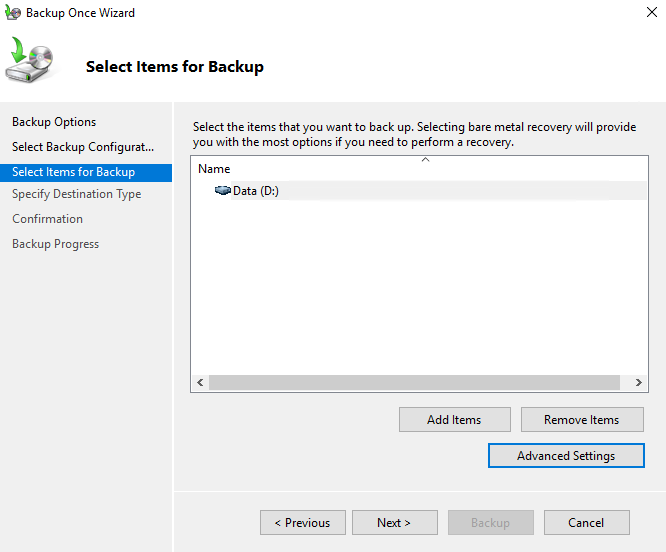

Velg om det skal tas full backup, eller spesifiser hva det skal tas backup av:

NB. Ved å trykke på Advanced Settings kan man legge til filtyper som det ikke skal tas backup av.

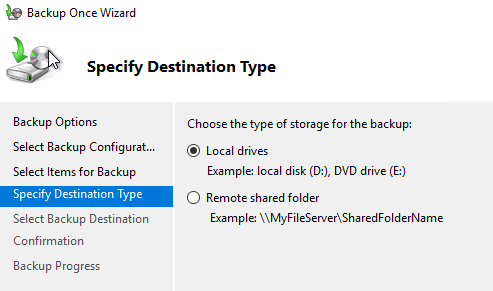

Velg om backup destinasjonen er lokalt eller på et share:

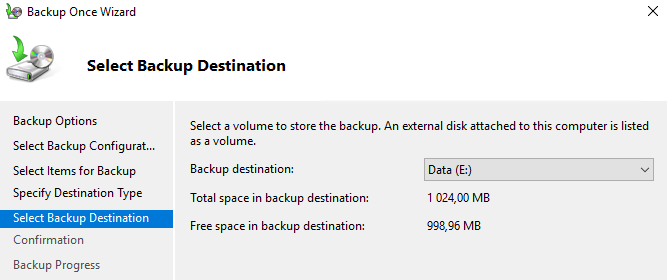

Velg så destinasjonen for backupen:

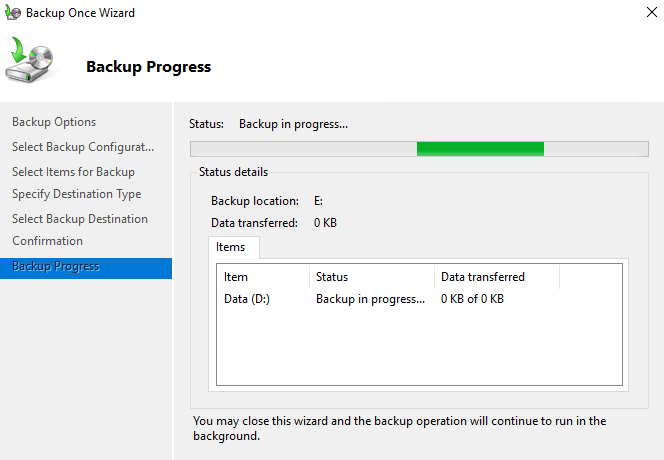

Trykk Backup for å starte jobben.

Opprett en planlagt backup

Man kan planlegge en backup job til å kjøre samme tid(er) hver dag. I motsetning til engangsbackup kan planlagt backup kun ta backup til interne eller eksterne disker, ikke nettverksshare eller optiske disker. Mer at Windows Server Backup legger beslag på hele destinasjonsdisken, og formaterer den.

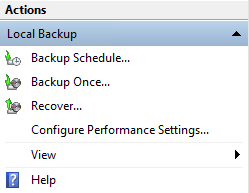

Windows Server Backup > Actions > Backup Schedule

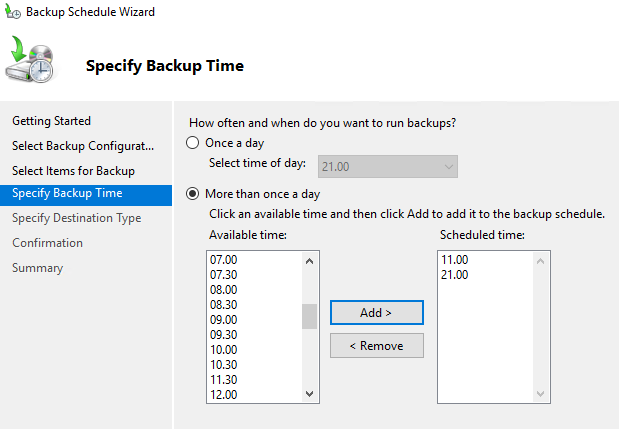

Gå gjennom Wizarden som ved en engangsjob, men når du kommer til Specify Backup Time siden:

Spesifiser en eller flere tidspunkter om dagen det skal tas backup.

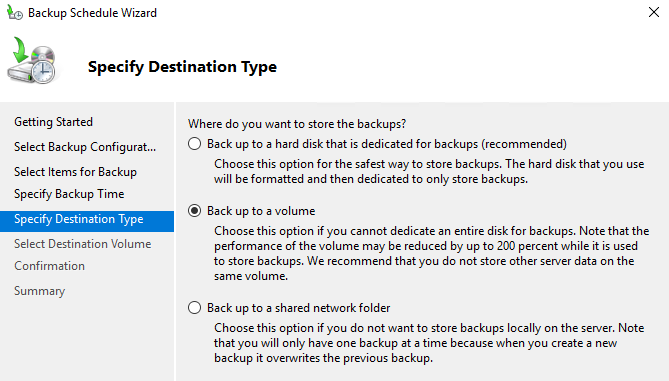

Velge hvilken type destinasjonen er; disk, volum eller share.

Velg destinasjonen.

Next > Finnish.

NB. Dersom man velger flere destinasjoner vil det lagres en hel kopi av backup på hver destinasjon.

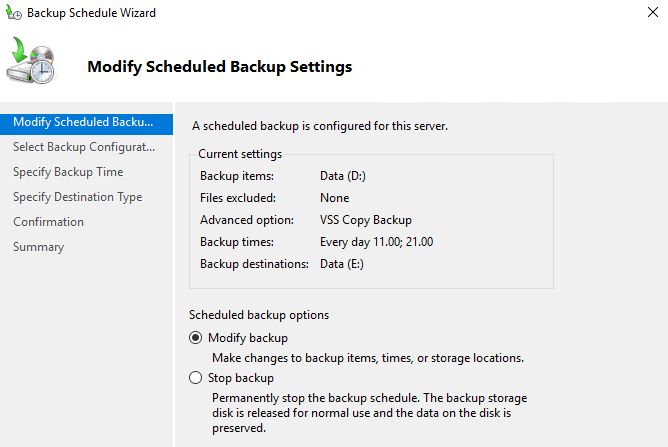

Man kan kun ha en backup job, så hvis man åpner Wizarden på nytt får man valget mellom å stoppe jobben eller modifisere den.

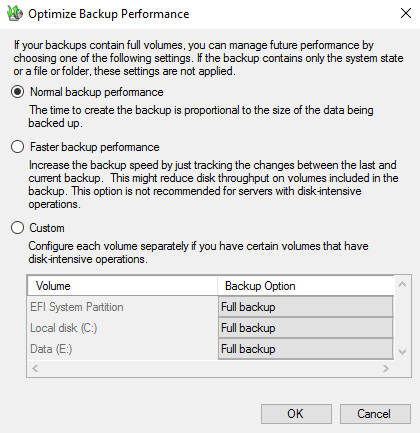

Konfigurere inkrementell backup

Man kan konfigurere inkrementell backup under:

Windows Server Backup > Actions > Configure Performance Settings...

Man kan da velge:

- Normal backup performance: Tidsforbruket er proporsjonal med størrelsen på backup. Hver fil kopieres hver gang backup kjøres.

- Faster backup performance: Øke hastigheten på backup ved å kun ta backup av endringer siden forrige backup. Den første backupen er naturligvis normal, men resten blir inkrementell.

- Custom:

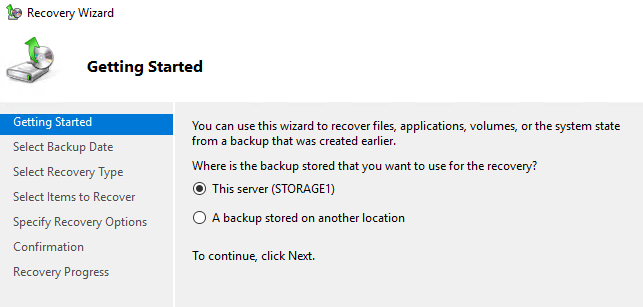

Utfør en gjennoppretting

Windows Server Backup > Actions > Recover...

Velg om backup er lagret lokalt eller på en annen maskin.

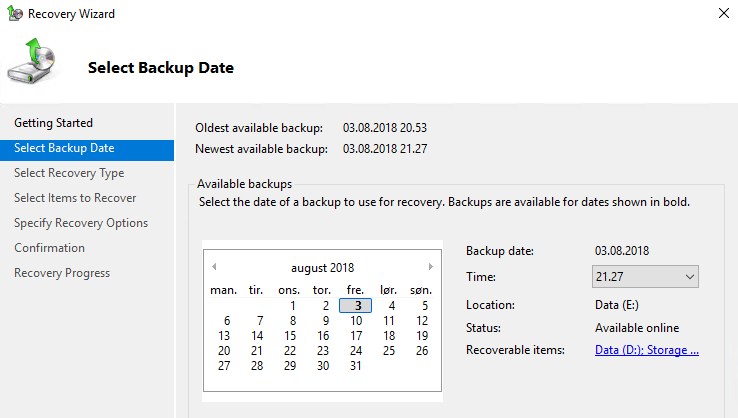

Velg til hvilken dato og tidspunkt du skal gjenopprette til:

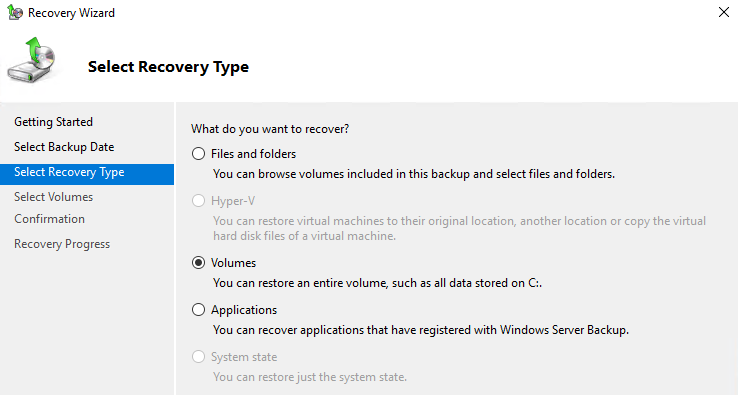

Velg hva som skal gjenopprettes; filer og mapper, volum, applikasjoner, Hyper-V VM, eller operativsystemet.

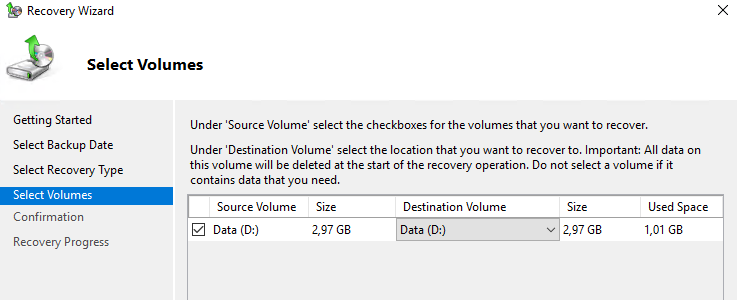

Velg volumene som skal gjenopprettes, og til hvor:

6.1.7 Determine backup strategies for different Windows Server roles and workloads, including Hyper-V Host, Hyper-V Guests, Active Directory, File Servers, and Web Servers using Windows Server 2016 native tools and solutions

Noen Windows Server 2016 komponenter byr på spesielle utfordringer mtp. backup. Spesielt noen av de viktigste funksjonene kan være vriene, men er også kritisk å få til riktig.

Active Directory

Alternativ 1: Replikering

Active Directory kjører som regel minst to servere som replikerer AD mellom seg. I stedet for backup kan man gjøre følgende hvis en server går ned:

- Sett opp en ny server

- Installer ADDS, promoter den til domenekontroller

- La AD håndtere replikering til den nye domenekontrolleren fra den andre

Alternativ 2: Gjenopprett system state

En full backup av AD server vil riktignok ta backup av AD databasen, men det er ikke mulig å hente ut enkeltobjekter fra AD. Når man tar backup av hele systemet, er det én entitet. Man kan ikke velge ut og gjenopprette individulle filer, men det er mulig å gjenopprette bare system state fra backup med wbadmin.exe.

# Sjekk hvilke versjoner som finnes

wbadmin get versions

# Gjenopprett system state til slik den var 08/03/2018-19:20

wbadmin start systemstaterecovery -version:08/03/2018-19:20

Det er to typer gjenoppretting av system restore:

- Non-authorative: AD databasen vil bli gjenopprettet til eksakt samme state den var i ved backup tidspunktet. Ved neste replikering fra andre domenekontrollere vil databasen bli oppdatert. Hvis du f.eks. håpte på å gjenopprette en slettet bruker, så vil den bli slettet igjen under replikeringen.

- Authorative: Med authorative restore kan man gjenopprette slettede objekter. Man starter maskinen i Directory Services Repair Mode (DSRM) vedå trykke på F8 under oppstart. Etter å ha logget inn med administrator konto og DSRM passordet (man spesifiserer det under opprettelse av ADDS), kan man gjenopprette systemet med wbadmin.exe. Når systemet er gjenopprettet kan man bruke Ntdsutil.exe til å spesifisere objekter man vil gjennopprette.

Group Policy

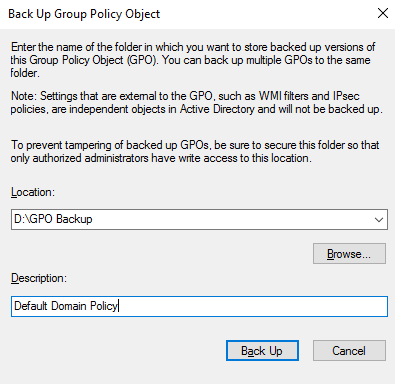

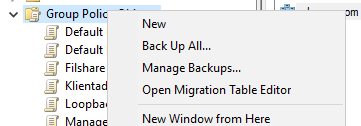

Selv om Group Policy objekter er en del av ADDS, kan man ikke bruke authorative restore til å gjenopprette de. Backup av GPOer kan kun gjøres gjennom Group Policy Management console. Når man høyreklikker på en GPO kan man velge Back Up...

Oppgi en lokasjon for backup av objektet, og en beskrivelse.

Gjenopprett Group Policy Object

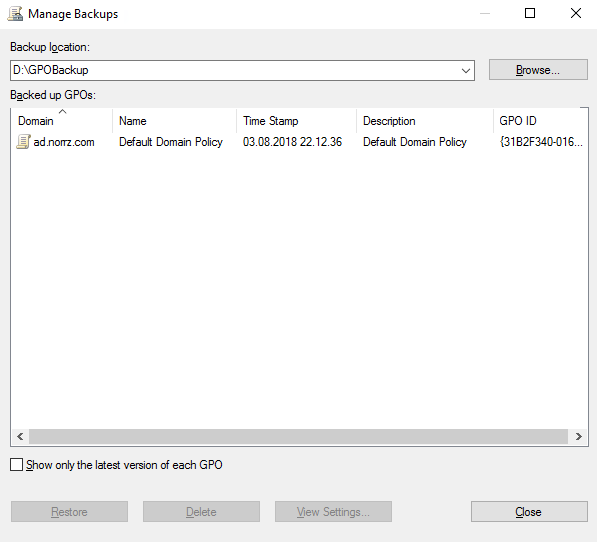

Group Policy Management > Group Policy Objects > Manage Backup...

Velg hva du vil gjenopprette. Kan velge å bare vise siste versjon, hvis man har flere versjoner av en GPO.

Man kan ta backup av GPO med PowerShell kommandoen:

Backup-GPO -Name "Default Domain Policy"

Eksempel på automatisert GPO backup

NB! Dette kommer ikke på eksamen. Er bare en liten gulrot for at du har holdt ut så langt :)

Med PowerShell og en Scheduled Task kan man sette opp automatisk full/inkrementell backup av alle GPOer i et domene.

Scheduled task Action:

%SystemRoot%\system32\WindowsPowerShell\v1.0\powershell.exe 'D:\Scripts\GPOBackup\Backup-GroupPolicy.ps1'

Backup-GroupPolicy.ps1:

[CmdletBinding()]

Param

(

[ValidateSet("Full", "Inkrementell")][String]$Type = "Inkrementell"

)

$BackupPath = "D:\Scripts\GPOBackup\Backup"

$Domain = "ad.norrz.com"

$EventLog = "GroupPolicyBackup"

$EventSource = "ScheduledGPOBackup"

$ErrorActionPreference = "stop"

$ScheduledTaskName = "GroupPolicyBackup"

# Tar full backup hvis det ikke finnes noe backup fra før

if ((Get-ChildItem -Path $BackupPath | Measure-Object).Count -eq 0)

{

$Type = "Full"

}

if ($Type -eq "Full")

{

$DateLimit = (Get-Date).AddYears(-100)

}

else

{

$DateLimit = (Get-ScheduledTask -TaskName $ScheduledTaskName | Get-ScheduledTaskInfo).LastRunTime

}

# Oppretter egen eventlogg hvis den ikke allerede finnes

if (-Not ([System.Diagnostics.EventLog]::Exists("$EventLog")))

{

New-EventLog -LogName $EventLog -Source $EventSource

}

# Henter alle GPO-objekter i domenet

$Objects = Get-GPO -All -Domain $Domain

# Filtrerer ut GPO-objekter som ikke er endret siden sist

$NewObjects = $Objects | Where-Object { $_.ModificationTime -gt $DateLimit }

if ($NewObjects.Count -eq 0)

{

Write-EventLog -LogName $EventLog -Source $EventSource -EntryType Information -EventId 0 -Message "Fant ingen nye eller endrede GPO-er"

Write-Verbose -Message "Fant ingen nye eller endrede GPO-er"

}

else

{

$NewObjects | ForEach-Object `

{

try

{

if ($null -ne $_.Description -and $_.Description -ne "")

{

[Void](Backup-GPO -Name $_.DisplayName -Domain $Domain -Path $BackupPath -Comment $_.Description)

}

else

{

[Void](Backup-GPO -Name $_.DisplayName -Domain $Domain -Path $BackupPath)

}

Write-EventLog -LogName $EventLog -Source $EventSource -EntryType Information -EventId 100 -Message "Backup er tatt av GPO: $($_.DisplayName)"

Write-Verbose -Message "Backup er tatt av GPO: $($_.DisplayName)"

}

catch

{

Write-EventLog -LogName $EventLog -Source $EventSource -EntryType Error -EventId 200 -Message "$_ $($_.ScriptStackTrace)"

Write-Error -Message "$_ $($_.ScriptStackTrace)"

}

}

Write-EventLog -LogName $EventLog -Source $EventSource -EntryType Information -EventId 300 -Message "Tok backup av $($NewObjects.Count) Group Policy Objekter"

Write-Verbose -Message "Tok backup av $($NewObjects.Count) Group Policy Objekter"

}

Hyper-V

Hyper-V virker i utgangspunktet grei. Man kan ta full backup fra inne i VMene, og man kan ta backup av disker og konfigurasjonsfiler til VMer.

Backup fra guest OS lagrer ingen VM innstillinger. Hvis man skal gjenopprette fra backup må man lage selve VMen på nytt.

Micrsoft anbefaler å både ta backup av host og guest.

IIS

Mange nettsider er koblet til back-end databaser, enten på samme server eller på andre servere. For å ta backup trenger man et produkt som støtter SQL Server backups. Windows Server Backup kan utføre VSS backup av SQL Server databaser.

Man må huske på følgende tre viktige filer som ikke ligger lagret med resten:

- ApplicationHost.config

- Administration.config

- Redirection.config

De ligger i C:\Windows\System32\inetsrv. For å ta backup av de kan man bruke et IIS verktøy kalt Appcmd.exe.

Set-Location -Path C:\Windows\System32\inetsrv

# Ta backup

appcmd add backup configbackup1

# Gjenopprett fra backup

appcmd restore backup configbackup1